Как восстановить файлы после вируса шифровальщика. Возможно ли восстановить файлы, поврежденные компьютерными вирусами? Ограничения на сжатие файлов

Восстановление зашифрованных файлов — это проблема с которой столкнулись большое количество пользователей персональных компьютеров, ставших жертвой разнообразных вирусов-шифровальщиков. Количество вредоносных программ в этой группе очень много и оно увеличивается с каждым днём. Только в последнее время мы столкнулись с десятками вариантами шифровальщиков: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt и т.д.

Конечно, восстановить зашифрованные файлы можно просто выполнив инструкцию, которую создатели вируса оставляют на заражённом компьютере. Но чаще всего стоимость расшифровки очень значительна, так же нужно знать, что часть вирусов-шифровальщиков так зашифровывают файлы, что расшифровать их потом просто невозможно. И конечно, просто неприятно платить за восстановление своих собственных файлов.

Способы восстановления зашифрованных файлов бесплатно

Существует несколько способов восстановить зашифрованные файлы используя абсолютно бесплатные и проверенные программы, такие как ShadowExplorer и PhotoRec. Перед и во время восстановления старайтесь как можно меньше использовать зараженный компьютер, таким образом вы увеличиваете свои шансы на удачное восстановление файлов.

Инструкцию, описанную ниже, нужно выполнять шаг за шагом, если у вас что-либо не получается, то ОСТАНОВИТЕСЬ, запросите помощь написав комментарий к этой статье или создав новую тему на нашем .

1. Удалить вирус-шифровальщик

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

1.1. Удалить вирус-шифровальщик с помощью Kaspersky Virus Removal Tool

Кликните по кнопке Сканировать для запуска проверки вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

1.2. Удалить вирус-шифровальщик с помощью Malwarebytes Anti-malware

Скачайте программу . После окончания загрузки запустите скачанный файл.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку . Malwarebytes Anti-malware начнёт проверку вашего компьютера.

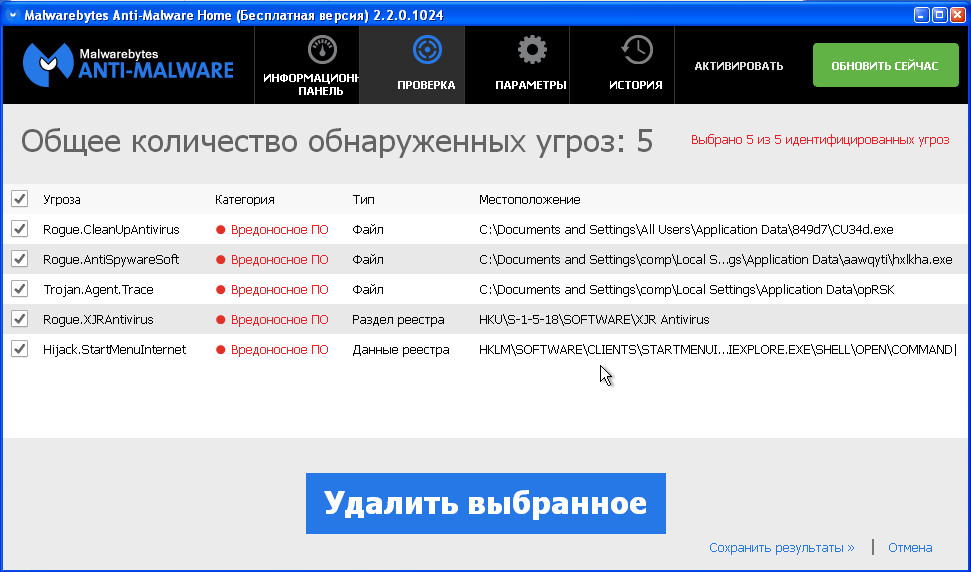

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

2. Восстановить зашифрованные файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу . Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

3. Восстановить зашифрованные файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу . Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Ищите программу для восстановления поврежденных файлов? После восстановления удаленных данных нужные файлы не открываются или открываются с сообщением об ошибке? Не знаете, как восстановить структуру поврежденных фотографий?

Восстановите поврежденные файлы программой

Воспользуйтесь программой для восстановления поврежденных данных RS File Repair. Программа быстро исправит ошибки в структуре файлов и восстановит их в исходном виде. Пошаговый мастер восстановления и интерфейс в стиле проводника MS Windows делает работу с утилитой легкой и понятной, не требующей специальных навыков. Благодаря этому каждый пользователь сможет быстро найти и восстановить нужные файлы даже после серьезных повреждений.

Скачать Регистрация СкриншотыС помощью RS File Repair вы можете «исправить» файлы двумя способами.

Если вы восстанавливаете данные с помощью мастера, то вы сможете работать сразу с несколькими файлами, даже если они находятся в разных папках. Программа устранит повреждения и сохранит файлы в выбранную вами папку.

Если же вы не используете мастер при восстановлении поврежденных файлов, то вам будет доступна функция предварительного просмотра, и вы сможете просмотреть исправленные файлы перед сохранением.

Восстановление поврежденных файлов с помощью мастера

Чтобы воспользоваться удобным пошаговым мастером для исправления и сохранения поврежденных файлов, выберите пункт «Мастер» в меню «Файл».В каждом новом окне мастера вы найдете подробные пошаговые инструкции, которые помогут вам легко восстановить поврежденные файлы. Если каждый раз при запуске программы вы желаете начинать работу с мастером, воспользуйтесь опцией «Отображать мастер при запуске программы».

В окне «Выбор файлов» нужно указать поврежденные файлы, которые вы хотели бы исправить и сохранить. Здесь вы можете добавить в список восстанавливаемых любое количество файлов из различных папок, удалить файлы из списка или полностью очистить список. Также вы можете выбрать способ отображения списка выбранных файлов («Значки», «Список», «Таблица») и воспользоваться сортировкой файлов.

Затем выберите тип анализа восстанавливаемых данных. В большинстве случаев достаточно будет воспользоваться функцией «Анализ», которая позволяет быстро устранить повреждения логической структуры файлов.

Второй тип обработки данных – «Исследование» – используется, если необходимо более подробно проанализировать структуру файла. Это занимает гораздо больше времени, но позволяет восстанавливать даже сильно поврежденные данные благодаря сохранению максимального объема информации исходных файлов.

В следующем окне мастер предложит вам выбрать путь сохранения восстановленных данных (папку, в которую они будут сохранены), а также определить еще некоторые принципы сохранения исправленных файлов на выбранном носителе.

Восстановление поврежденных файлов с предварительным просмотром

Если вы решили «вручную», без использования мастера, выберите в левой части главного окна программы папку, в которой находятся нужные вам файлы. Справа отобразится все содержимое директории, и вы сможете выбрать в ней нужные файлы.

Если файл поврежден, программа не сможет отобразить его содержимое. Для восстановления его структуры воспользуйтесь меню «Файл»-«Анализ» или «Файл»-«Исследование» главного меню программы. После выполнения данных функций файлы будут доступны для предварительного просмотра.

Недавно в центре интернета-безопасности 360 был обнаружен новый вид вируса –вымогателя, предназначенный как для предприятий, так и для частных лиц во многих странах и регионах. 360 выпустили своевременное предупреждение аварийной ситуации 12 мая после обнаружения, чтобы напомнить пользователям о предстоящих рисках. Эта вырус-вымогатель распространяется с высокой скоростью по всему миру. По неполным статистическим данным, всего за несколько часов после взрыва были заражены десятки тысяч устройств в 99 странах, и данный сетевой Червь все еще пытается расширить свое влияние.

Как правило, вирус-вымогатель- это вредоносная программа с явным намерением вымогательства. Он шифрует файлы жертвы с помощью асимметричного криптографического алгоритма, делает их недоступными и требует выкуп за их дешифрование. Если выкуп не выплачен, файлы не могут быть восстановлены. Этот новый вид известный под кодовым названием WanaCrypt0r. Что делает его настолько смертельным, что он использовал хакерский инструмент «EternalBLue», который был украден у АНБ. Это также объясняет, почему WanaCrypt0r способна быстро распространяться по всему миру и причинила большие потери за очень короткое время. После прорыва сетевого Черви 12 мая отдел Core Security в центре интернета-безопасности 360 провело тщательный мониторинг и глубокий анализ. Теперь мы можем выпустить набор средств обнаружения, решения защиты и восстановления данных против WanaCrypt0r.

360 Helios Team — команда APT (Advanced Persistent Attack), занимающаяся исследованиями и анализом отдела Core Security, в основном посвященная расследованию атаки APT и реагированию на инциденты угроз. Исследователи безопасности тщательно анализировали механизм вирусов, чтобы найти наиболее эффективный и точный метод восстановления зашифрованных файлов. Используя этот метод, 360 может стать первым поставщиком безопасности, который выпускает инструмент восстановления данных — «360 Ransomware Infected File Recovery», чтобы помочь своим клиентам быстро и полностью восстановить зараженные файлы. Мы надеемся, что эта статья поможет вам разобраться в трюках этого червя, а также в более широком обсуждении вопроса о восстановлении зашифрованных файлов.

Глава 2 Анализ основных процессов шифрования

Этот Червь выдает модуль шифрования в память и напрямую загружает DLL в память. Затем DLL экспортирует функцию TaskStart, которая должна использоваться для активации целого процесса шифрования. DLL динамически получает доступ к файловой системе и функциям API, связанным с шифрованием, чтобы избежать статического обнаружения.

1.Начальная стадия

Сначала он использует «SHGetFolderPathW», чтобы получить пути к папкам рабочего стола и файла. Затем он вызовет функцию «10004A40», чтобы получить путь к рабочим столам других пользователей и папкам с файлами и вызвать функцию EncrytFolder для шифрования папок отдельно.

Он проходит все диски дважды от драйвера Z до C. Первое сканирование — запуск всех локальных дисков (за исключением драйвера-CD). Во втором сканировании проверяет все мобильные накопители и вызывает функцию EncrytFolder для шифрования файлов.

2.Файловый траверс

Функция «EncryptFolder» является рекурсивной функцией, которая может собирать информацию о файлах, следуя приведенной ниже процедуре:

Удалите пути или папки с файлами во время поперечного процесса:

Есть интересная папка с названием «Эта папка защищает от вируса-вымогателя. Изменение его уменьшит защиту «. Когда вы это сделаете, вы обнаружите, что он соответствует папке защиты программного обеспечения для защиты от вируса-вымогателя.

При обходе файлов вирус-вымогатель собирают информацию о файле, такую как размер файлов, а затем классифицируют файлы на разные типы в соответствии с их расширением, следуя определенным правилам:

Список типов расширений 1:

Список типов расширений 2:

3.Приоритет шифрования

Чтобы зашифровать важные файлы как можно быстрее, WanaCrypt0r разработал сложную очередь приоритетов:

Очередь приоритетов:

I.Шифруйте файлы типа 2, которые также соответствуют списку расширений 1. Если файл меньше 0X400, приоритет шифрования будет снижен.

II. Шифруйте файлы типа 3, которые также соответствуют списку расширений 2. Если файл меньше 0X400, приоритет шифрования будет снижен.

III. Шифруйте остальные файлы (меньше 0х400) и другие файлы.

4.Логика шифрования

Весь процесс шифрования завершается с использованием как RSA, так и AES. Хотя в процессе шифрования RSA используется Microsoft CryptAPI, код AES статически компилируется в DLL. Процесс шифрования показан на рисунке ниже:

Список используемых ключей:

Формат файла после шифрования:

Обратите внимание, что во время процесса шифрования вирус-вымогатель будет случайным образом выбирать некоторые файлы для шифрования, используя встроенный открытый ключ RSA, чтобы предложить несколько файлов, которые жертвы могут расшифровать бесплатно.

Путь к свободным файлам может найдена в файле «f.wnry».

5.Заполнение случайных чисел

После шифрования WanaCrypt0r будет заполнять файлы, которые он сочтет важными со случайными числами, пока полностью не разрушит файл, а затем переместите файлы во временный каталог файлов для удаления. Делая это, он делает это довольно трудным для инструментов восстановления файлов для восстановления файлов.В то же время он может ускорить процесс шифрования.

Заполненные файлы должны соответствовать следующим требованиям:

— В указанном каталоге (рабочий стол, мой документ, папка пользователя)

— Файл меньше 200 МБ

— Расширение файла находится в списке типов расширений 1

Логика заполнения файла:

— Если файл меньше 0x400, он будет покрыт случайными числами одинаковой длины

— Если файл больше 0x400, последний 0x400 будет покрыт случайными числами

— Переместите указатель файла на заголовок файла и установите 0x40000 в качестве блока данных, чтобы покрыть файл случайными числами до конца.

6.Удаление файлов

WanaCrypt0r сначала переместит файлы во временную папку для создания временного файла, а затем удалит его различными способами.

Когда он проедет диски для шифрования файлов, он создаст временный файл с именем в формате «$ RECYCLE + auto increment + .WNCYRT» (например: «D: \ $ RECYCLE \ 1.WNCRYT») на текущем диске. Особенно, если текущий диск является системным (например, драйвер-C), он будет использовать временный каталог системы.

Впоследствии процесс запускает taskdl.exe и удаляет временные файлы с фиксированным интервалом времени.

Глава 3 Возможность восстановления данных

В анализе логики его выполнения мы заметили, что этот Червь перезапишет файлы, удовлетворяющие заданным требованиям, случайными числами или 0x55, чтобы уничтожить файловые структуры и предотвратить их восстановление. Но эта операция принимается только для определенных файлов или файлов с определенным расширением. Это означает, что есть еще много файлов, которые не были переписаны, что оставляет место для восстановления файлов.

В процессе удаления червь перемещал исходные файлы во временную папку файлов, вызывая функцию MoveFileEx. В конце концов временные файлы удаляются массово. Во время вышеописанного процесса исходные файлы могут быть изменены, но текущее программное обеспечение восстановления данных на рынке не знает об этом, так что довольно много файлов не может быть восстановлено успешно. Потребности в файлах для восстановления жертв почти не реализоваться.

Для других файлов червь просто выполнил команду «move & delete». Поскольку процессы удаления файлов и перемещения файлов разделены, эти два потока будут конкурировать друг с другом, что может привести к сбою при перемещении файлов из-за различий в системной среде пользователя. В результате файл будет удален непосредственно в текущем местоположении. В этом случае существует большая вероятность того, что файл может быть восстановлен.

https://360totalsecurity.com/s/ransomrecovery/

Используя наши методы восстановления, большой процент зашифрованных файлов может быть прекрасно восстановлен. Теперь обновленная версия 360 инструмента восстановления файлов была разработана в ответ на эту потребность, чтобы помочь десяткам тысяч жертв смягчить потери и последствия.

14 мая, 360 — первый поставщик безопасности, выпустивший инструмент восстановления файлов, которое спас много файлов от вируса-вымогателя. Эта новая версия сделала еще один шаг в использовании логических уязвимостей WanaCrypt0r. Он может удалить вирус, чтобы предотвратить дальнейшее заражение. Используя несколько алгоритмов, он может найти скрытые связи между бесплатными восстанавливаемыми файлами и расшифрованнымифайлами для клиентов. Эта универсальная служба восстановления может уменьшить ущерб от атаки вируса-вымогателя и защитить безопасность данных пользователей.

Глава 4 Заключение

Массовая вспышка и распространение Черви WannaCry с помощью использования MS17-010,что делает его способным к саморепликации и активному распространению, помимо функций общей вымогателя. Если не учитывать полезную нагрузку атаки, техническая структура вируса-вымогателя играет самую важную роль в атаках.Вирус-вымогателя шифрует ключ AES с помощью асимметричного криптографического алгоритма RSA-2048. Затем каждый файл зашифровывается с помощью случайного AES-128 алгоритма симметричного шифрования. Это означает,полагаясь на существующие вычисления и методы, что расшифровать RSA-2048 и AES-128 без каких-либо открытых или закрытых ключей почти невозможно. Однако авторы оставляют некоторые ошибки в процессе шифрования, что обеспечивает и увеличивает возможность восстановления. Если действия выполняются достаточно быстро, большинство данных можно сохранить обратно.

Кроме того, поскольку деньги на выкуп выплачиваются в анонимных биткойнах, для которых кто-либо может получить адрес без подлинной сертификации, невозможно идентифицировать злоумышленника по адресам, не говоря уже о том, что между различными учетными записями одного и того же Адрес владельца. Поэтому, из-за принятия нерушимого алгоритма шифрования и анонимных биткойнов, весьма вероятно, что этот вид прибыльной вспышки вируса-вымогателя продолжится в течение долгого времени. Все должны быть осторожны.

360 Helios Team

360 Helios Team — исследовательская команда APT (Advanced Persistent Attack) в Qihoo 360.

Команда посвящена расследованию атак APT, реагированию на инциденты угроз и исследованиям промышленных цепей подпольной экономики.

С момента создания в декабре 2014 года, команда успешно интегрировала огромную базу данных 360 и создала быструю процедуру реверсирования и корреляции. К настоящему времени было обнаружено и выявлено более 30 APT и групп подпольой экономики.

360 Helios также предоставляет решения для оценки угроз и реагирования на угрозы для предприятий.

Публичные отчеты

Контакт

Эл. Почта: [email protected]

Группа WeChat: 360 Helios Team

Пожалуйста, скачайте QR-код ниже, чтобы следить за нами на WeChat!

Если на компьютере появилось текстовое сообщение, в котором написано, что ваши файлы зашифрованы, то не спешите паниковать. Какие симптомы шифрования файлов? Привычное расширение меняется на *.vault, *.xtbl, *[email protected]_XO101 и т.д. Открыть файлы нельзя – требуется ключ, который можно приобрести, отправив письмо на указанный в сообщении адрес.

Откуда у Вас зашифрованные файлы?

Компьютер подхватил вирус, который закрыл доступ к информации. Часто антивирусы их пропускают, потому что в основе этой программы обычно лежит какая-нибудь безобидная бесплатная утилита шифрования. Сам вирус вы удалите достаточно быстро, но с расшифровкой информации могут возникнуть серьезные проблемы.

Техническая поддержка Лаборатории Касперского, Dr.Web и других известных компаний, занимающихся разработкой антивирусного ПО, в ответ на просьбы пользователей расшифровать данные сообщает, что сделать это за приемлемое время невозможно. Есть несколько программ, которые могут подобрать код, но они умеют работать только с изученными ранее вирусами. Если же вы столкнулись с новой модификацией, то шансов на восстановление доступа к информации чрезвычайно мало.

Как вирус-шифровальщик попадает на компьютер?

В 90% случаев пользователи сами активируют вирус на компьютере , открывая неизвестные письма. После на e-mail приходит послание с провокационной темой – «Повестка в суд», «Задолженность по кредиту», «Уведомление из налоговой инспекции» и т.д. Внутри фейкового письма есть вложение, после скачивания которого шифровальщик попадает на компьютер и начинает постепенно закрывать доступ к файлам.

Шифрование не происходит моментально, поэтому у пользователей есть время, чтобы удалить вирус до того, как будет зашифрована вся информация. Уничтожить вредоносный скрипт можно с помощью чистящих утилит Dr.Web CureIt, Kaspersky Internet Security и Malwarebytes Antimalware.

Способы восстановления файлов

Если на компьютере была включена защита системы, то даже после действия вируса-шифровальщика есть шансы вернуть файлы в нормальное состояние, используя теневые копии файлов. Шифровальщики обычно стараются их удалить, но иногда им не удается это сделать из-за отсутствия полномочий администратора.

Восстановление предыдущей версии:

Чтобы предыдущие версии сохранялись, нужно включить защиту системы.

Важно: защита системы должна быть включена до появления шифровальщика, после это уже не поможет.

- Откройте свойства «Компьютера».

- В меню слева выберите «Защита системы».

- Выделите диск C и нажмите «Настроить».

- Выберите восстановление параметров и предыдущих версий файлов. Примените изменения, нажав «Ок».

Если вы предприняли эти меры до появления вируса, зашифровывающего файлы, то после очистки компьютер от вредоносного кода у вас будут хорошие шансы на восстановление информации.

Использование специальных утилит

Лаборатория Касперского подготовила несколько утилит, помогающих открыть зашифрованные файлы после удаления вируса. Первый дешифратор, который стоит попробовать применить – Kaspersky RectorDecryptor .

- Загрузите программу с официального сайта Лаборатории Касперского.

- После запустите утилиту и нажмите «Начать проверку». Укажите путь к любому зашифрованному файлу.

Если вредоносная программа не изменила расширение у файлов, то для расшифровки необходимо собрать их в отдельную папку. Если утилита RectorDecryptor, загрузите с официального сайта Касперского еще две программы – XoristDecryptor и RakhniDecryptor.

Последняя утилита от Лаборатории Касперского называется Ransomware Decryptor. Она помогает расшифровать файлы после вируса CoinVault, который пока не очень распространен в Рунете, но скоро может заменить другие трояны.

Восстановление скрытых файлов после вируса — это распространенная проблема, с которой приходится сталкиваться пользователям ПК. В последнее время многие страдают от вредоносных программ, из-за которых пропадают все файлы и папки на жестком диске, включая персональный контент вроде документов, изображений и т.д. Вредоносное ПО может спрятать и все ярлыки в меню Start. Вирус не удаляет данные, но добавляет скрытый атрибут ко всем файлам и папкам в вашей системе, и в результате это выглядит так, как будто все данные были удалены с жесткого диска.

Если вам нужно провести восстановление файлов после вируса, можно воспользоваться приведенной ниже инструкцией, чтобы снова отобразить все данные, которые пропали, и вернуть контроль над своим компьютером. В случае, когда операционная система все еще заражена вредоносными программами, нужно использовать антивирусы. После удаления вирусов можно приступать к выполнению действий для отображения файлов и папок, которые исчезли. Чтобы отобразить исчезнувшие файлы необходимо изменить системные настройки Windows.

Как отобразить скрытые файлы

Если у вас установлена операционная система Windows XP, можно произвести восстановление данных, которые пропали, путем выполнения следующих действий:

- открыть My Computer;

- выбрать Tools;

- нажать на Folder Options;

- выбрать вкладку View;

- установить флажок напротив опции Show Hidden Files and Folders;

- нажать OK для возврата пропавших данных с жесткого диска или флэшек.

Чтобы восстановить данные, которые пропали на Windows Vista, нужно выполнить такие шаги:

- нажать кнопку Start;

- выбрать Computer;

- нажать на Tools;

- выбрать Folder Options;

- использовать кнопку View;

- выбрать опцию Show Hidden Files and Folders;

- нажать OK.

Если вас интересует, как восстановить спрятанные файлы на Windows 7, нужно выполнить следующие действия:

- нажать кнопку Start;

- выбрать Computer;

- нажать Organize;

- использовать кнопку Folder and Search Options;

- выбрать View;

- активировать опцию Show Hidden Files and Folders;

- нажать OK.

После выполнения вышеуказанных действий вы сможете увидеть все свои файлы и папки для офисных программ и других приложений, но они все еще будут содержать скрытый набор атрибутов. Если удалить лишние параметры для файлов на флешке или жестком диске, то все они будут отображаться в нормальном режиме.

Как удалить скрытые атрибуты

Если используется операционная система Windows XP, нужно осуществить такие шаги:

- Нажать Start и Run.

- Ввести cmd и нажать Enter.

- В командной строке набрать CD \ и подтвердить клавишей Enter.

- Ввести ATTRIB -H *.* /S /D и нажать Enter. Эта команда отобразит файлы, которые стали невидимыми. Поскольку важные системные файлы имеют соответствующий прикрепленный атрибут, вышеуказанная команда на них не подействует. Системные настройки пропускают их и скрывают от посторонних глаз, так что самое важное содержимое не будет потеряно. Выполнение команды займет некоторое время, так что не стоит переживать, если процесс затянется на несколько минут или даже на полчаса. Команда выполнит простые действия — удалит скрытые атрибуты из всех каталогов на жестком диске и папок на флешке после вируса. Параметр /S означает, что будет выполняться поиск текущей папки и всех ее подкаталогов. Параметр /D обрабатывает все остальные папки.

Для Windows Vista или 7 нужно выполнить следующие действия:

- Нажать Start и All Programs.

- Выбрать Accessories и Find Command Prompt.

- Нажать правой кнопкой мыши на опции Command Prompt и выбрать Run as Administrator.

- В командной строке ввести CD \ и нажать Enter.

- Теперь в командной строке должна быть указана корневая папка жесткого диска (вероятно, C:\).

- Ввести ATTRIB -H *.* /S /D и нажать Enter.

- Ввести Exit и нажать Enter, когда процедура будет завершена. Перезагрузить компьютер.

В качестве альтернативы можно использовать приложение Unhide, созданное Bleeping Computer. Это программа для восстановления скрытых файлов с флешки и жесткого диска. На официальном сайте этого разработчика есть целый учебник по использованию unhide.exe для удаленных данных после вирусного вторжения. С его помощью пользователи получали необходимую информацию и успешно восстанавливали свои ПК. Можно загрузить это приложение для скрытых папок и файлов на свой рабочий стол и запустить его, чтобы вышеуказанные шаги по удалению атрибутов с флешки после вируса были выполнены системой автоматически.

Устранение проблем с ярлыками на панели задач и в меню Start

Для отображения ярлыков на панели задач и в меню Start после вирусной атаки нужно выполнить следующие действия:

- Открыть Computer.

- Перейти в Drive C, Users, Your User Name, AppData, Local, Temp, SNTMP или SMTMP.

- Открыть каталог с цифрой 1.

- Выбрать Edit, Select All и Copy.

- Оставить каталог открытым и снова перейти в My Computer.

- Выбрать Drive C, Program Data, Microsoft, Windows, Start Menu.

- Нажать Edit и Paste, чтобы скопировать папку Programs и другие ярлыки в соответствующее место.

- Открыть каталог с цифрой 3.

- Выбрать все файлы и скопировать их.

- Перейти в Drive C, Users, Username, AppData, Roaming, Microsoft, Internet Explorer, Quick Launch, User Pinned, Taskbar и вставить файлы.

После выполнения вышеуказанных действий все ярлыки должны вернуться на свои места.